FortiGateでWAN回線の冗長化を実施する場合の設定例です。

下記のような構成にて、ISP①をActie回線、ISP②をStandby回線で接続する場合と、ISP①とISP②を負荷分散させて接続する場合の2パターンについて記載します。

ちなみに、FortiGateはwan1,wan2などのインターフェースを使って、PPPoEを2セッション張ることも可能なので、ありがちな構成であると思います。

link-monitorによるルーティング切り替え

こちらは、ISP①をActie回線、ISP②をStandby回線で接続するパターンです。

Source interfaceがwan1から8.8.8.8 にping監視を実施し、NGの場合はwan2からのルーティングへ切り替えるという設定を実施します。

config system link-monitor

edit “monitor-sv”

set srcint wan1

set server 8.8.8.8

next

end

config router static

edit 0

set dst 0.0.0.0 0.0.0.0

set device WAN1

set distance 10

next

edit 0

set dst 0.0.0.0 0.0.0.0

set device WAN2

set distance 20

next

end

FortiGateのマニュアルはこちら

SD-WAN機能

FortiGateのSD-WAN機能を使って同じようなことも実装可能です。

こちらの場合は負荷分散することもできます。

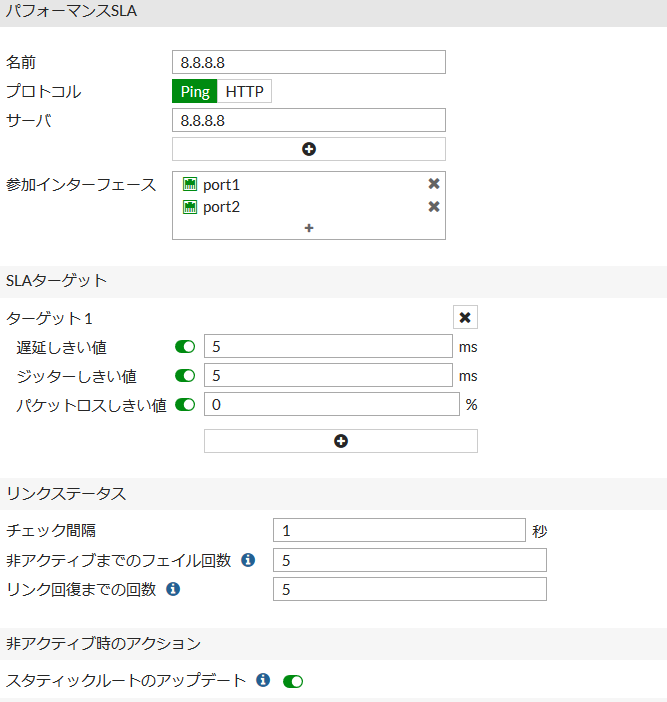

画像上は「port1」,「port2」ですが、それぞれ「wan1」,「wan2」想定です。

FortiGateのGUI上からSD-WANの設定をする場合は、[システム] > [表示機能設定] から、[SD-WANインターフェース] を有効にしておく必要があります。(デフォルトは有効になっているかと)

1. SD-WANの有効化

[ネットワーク] > [SD-WAN] から設定します。

2. 監視先の登録

[ネットワーク] > [パフォーマンスSLA] から設定します。

「参加インターフェース」に登録したインターフェースからそれぞれ監視をし、一方がDOWNしても、UP側インターフェースからのみ通信するという仕組みです。

監視先は複数登録できますが、複数登録した場合はすべての監視先がDOWNした場合のみ、DOWNしたとみなします。(たぶん)

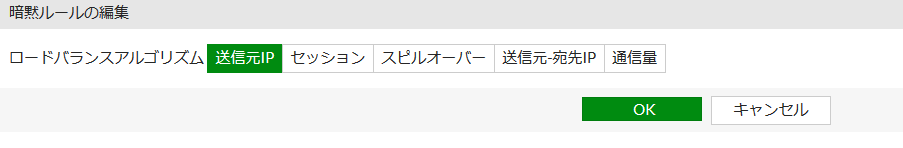

3. 負荷分散の登録

[ネットワーク] > [SD-WANルール] から設定します。

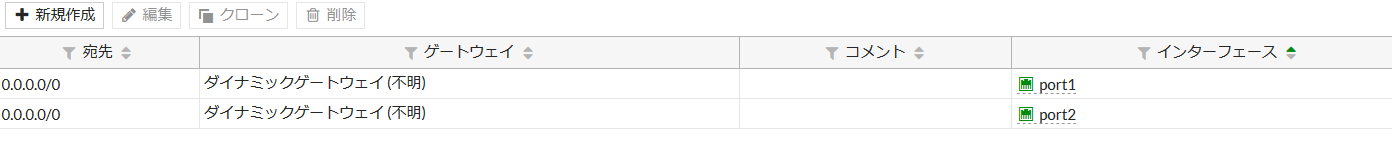

4. ルーティング追加

ルーティングの追加を実施します。

ちなみに、PPPoEでアドレスを取得した場合は、ゲートウェイをダイナミックゲートウェイに設定しますが、CLI上からしか設定できません。

set dynamic-gateway enable をコマンドで設定します。

config router static

edit 1

set device “port1”

set dynamic-gateway enable

next

edit 2

set device “port2”

set dynamic-gateway enable

next

end

注意点

どちらのパターンにおいても監視アドレスは1つであることが望ましいです。

2つ以上の登録は可能なのですが、どちらも切れないとルーティングの切り替わりは発生しません。(たぶん)そんな要件あるのか??

また、1つの監視先が切れたら、すべてのルーティングで切り替わりが発生します。

監視先①:192.168.1.1に対し、

NEXTHOP:172.16.0.1 監視が切れた場合は172.16.0.2 へ

監視先②:192.168.2.1に対し、

NEXTHOP:172.17.0.1 監視が切れた場合は172.17.0.2 へ

といったような複数ルーティングがある場合に対する設定はできないっぽいです。

一般的なルータであれば可能ですので、少し残念なところかなと。

参考書籍

コメント